Diese Woche enthält unser #Evergreen-Newsletter wieder zahlreiche neue Updates zu bestehenden Produkten. Die größte Neuerung diese Woche ist das neue Layout für #Outlook Web, die eventuell bereits neue Layout-Elemente für den Desktop Client vorausgreift. Weiterhin erhält #Teams nun eine Möglichkeit bis zu 49 Videos in einem Teams-Meeting nativ anzuzeigen, ohne auf die Große Galerie wechseln zu müssen. Außerdem ist nun der Einsatz von kurzen Videoclips im Chat mit anderen Nutzer:innen möglich und es wird künftig möglich sein Nachrichten in Teams zu terminieren, um diese erst später abzusenden. #Yammer wird künftig nur noch im Native Mode verfügbar sein, und natürlich gibt es auch wieder diverse Updates für #Purview, in welches Microsoft nach wie vor große Energie steckt.

Wichtige produktübergreifende News

Diese Nachrichten sind für viele Produkte relevant und haben daher eine besondere Relevanz.

Microsoft Teams Platform Apps in VOIP-Gruppenanrufen

Seit der Einführung von Apps in geplanten Meetings wollten die Entwickler von Microsoft Teams-Apps ähnliche Erfahrungen für Teams-Anrufe schaffen, die die Produktivität der Benutzer:innen verbessern. Beispiele für die Zusammenarbeit in einem Ad-hoc-Gruppenanruf sind das Sammeln und Verarbeiten von Informationen, das Diskutieren und Entwickeln von Ideen, das Organisieren und Verfolgen, das Treffen von Entscheidungen und vieles mehr.

Wenn du bereits eine Meeting-App in Teams habst, wird Microsoft eine neue Funktion einführen, die es ermöglicht, dass diese automatisch in Teams Gruppen-VoIP-Anrufen funktioniert. Alternativ kannst du einfach eine App für Teams-Meetings und -Anrufe erstellen.

Alle vertrauten Funktionen von Meeting-Apps – Registerkarten, Bots, Dialoge während des Meetings und die Meeting-Bühne – werden in Teams VOIP Calls unterstützt. Die Nutzer:innen deiner Apps werden in ihren Teams VOIP Calls das gleiche vertraute App-Erlebnis wie in Teams Meetings genießen.

Diese Nachricht ist mit der Microsoft 365 Roadmap ID 96189 verknüpft und wird voraussichtlich bis Mitte September vollständig eingeführt.

Wichtige News in Einzelprodukten

Diese News haben konkrete Auswirkungen auf die Organisation, wenn man das jeweilige Produkt im Einsatz hat.

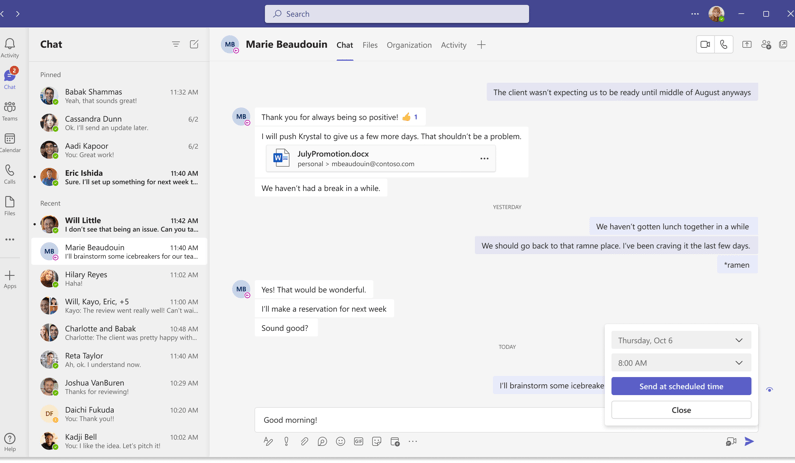

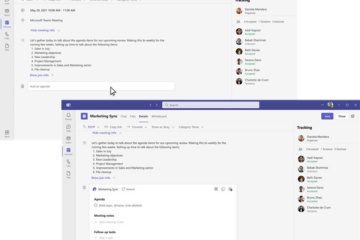

Zeitgesteuertes Senden für Teams Chat

Da es immer mehr Teams gibt, die über mehrere Zeitzonen verteilt sind, führt Teams die Funktion „Senden planen“ ein, mit der Nutzer:innen die Zustellung von Chatnachrichten für die Zukunft planen können. Mit dieser Funktion können wir die Work-Life-Balance verbessern und flexible Zeitpläne unterstützen, indem wir Chatnachrichten so planen, dass sie nur während der Arbeitszeiten unserer Kolleg:innen zugestellt werden. Die Nutzer:innen können Nachrichten sowohl für den Desktop als auch für das Handy planen. Außerdem können alle geplanten Nachrichten bearbeitet und gelöscht werden, bevor sie zugestellt werden.

Alle Nutzer:innen in deinem Unternehmen können Chat-Nachrichten planen. Alle geplanten Nachrichten können nur maximal 7 Tage in der Zukunft zugestellt werden und können nicht als dringend oder wichtig gekennzeichnet werden. Inline-Bilder und angehängte Dateien sind für andere im Chat erst dann zugänglich, wenn die Nachricht zugestellt wurde.

Desktop: Klicke mit der rechten Maustaste auf die Schaltfläche „Senden“, um das Planungsmenü aufzurufen und wähle ein Datum und eine Uhrzeit innerhalb von 7 Tagen aus:

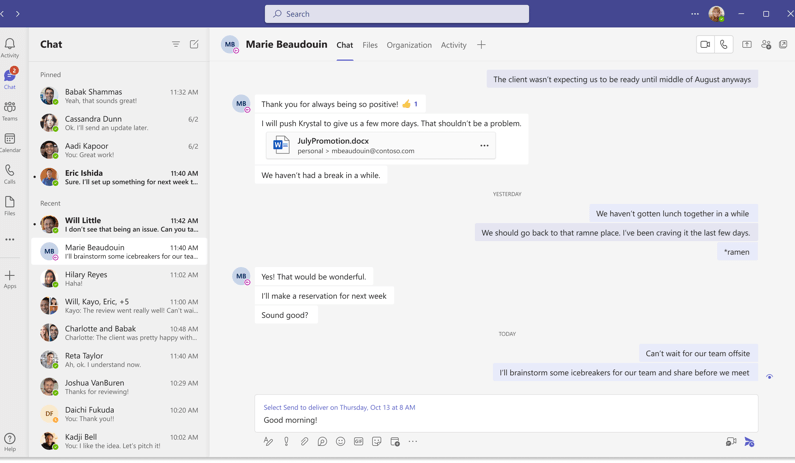

Die Details des Zeitplans werden beim Verfassen der Nachricht angezeigt:

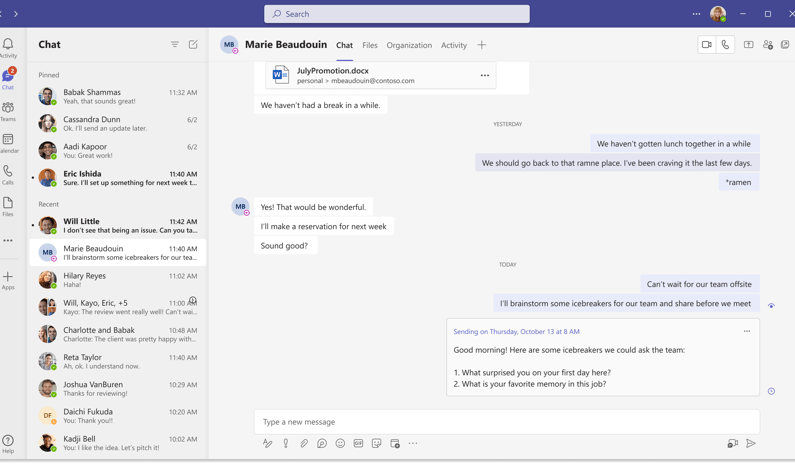

Wähle Senden und die Nachricht wird für die Zustellung an diesem Datum und zu dieser Uhrzeit geplant. Am Zustellungsdatum und -zeitpunkt wird die Nachricht wie jede andere Nachricht gesendet:

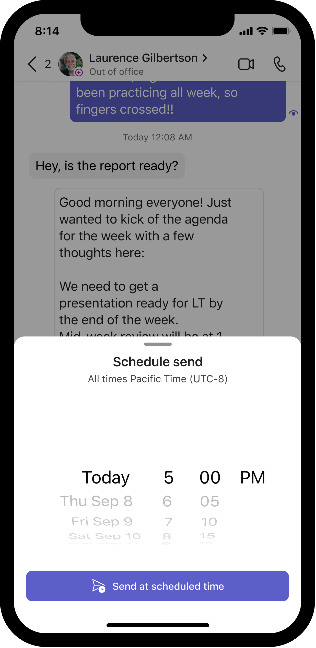

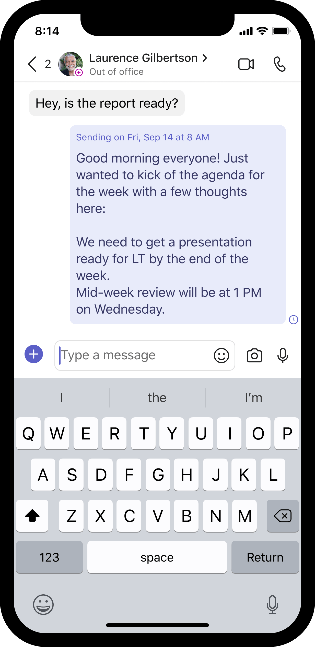

Mobil: Schreibe eine Nachricht und drücke lange auf die Schaltfläche Senden, um die Nachricht zu versenden. Wähle ein Datum und eine Uhrzeit für die Zustellung innerhalb von 7 Tagen, um die Nachricht zuzustellen:

Wenn du ein Datum in der Zukunft auswählst, wird die Nachricht für die Zustellung an diesem Datum und zu dieser Uhrzeit geplant. Am Zustellungsdatum und -zeitpunkt wird die Nachricht wie jede andere Nachricht versendet:

Diese Nachricht ist mit der Microsoft 365 Roadmap ID 88281 verknüpft und wird voraussichtlich bis Mitte Oktober ausgeliefert.

Automatisch bis zu 49 Videos (7×7) in Teams Meetings anzeigen

Microsoft Teams Meetings unterstützt derzeit standardmäßig bis zu 9 Videos (3×3) auf dem Bildschirm (in der Galerieansicht). Wenn du mehr als 9 Videos sehen willst, musst du manuell die „Große Galerie“ auswählen. Mit diesem Update können die Nutzer:innen automatisch bis zu 49 Videos (7×7) auf ihrem Bildschirm sehen, ohne dass sie etwas tun müssen. Die Ansicht „Große Galerie“ wird jedoch weiterhin als Option zur Verfügung stehen.

Die tatsächliche Anzahl der Videos, die eine Nutzer:in in der Galerie sehen kann, hängt von folgenden Faktoren ab:

- Hardware-/Gerätefähigkeiten

- Internet-Bandbreite

- ob die Inhalte in einem separaten Fenster angezeigt werden oder nicht.

Bitte beachte: Diese Verbesserung wird auf Geräten unterstützt, die die Hardware-Anforderungen (CPU, Speicher usw.) erfüllen. Detaillierte Informationen zu den Hardware-Anforderungen werden bis zum 22. September 2022 (vor der GA-Veröffentlichung) bekannt gegeben.

Es ist keine explizite Benutzeraktion erforderlich, um diese Funktion zu aktivieren oder zu nutzen.

Diese Nachricht ist mit der Microsoft 365 Roadmap ID 86435 verknüpft und wird bis Anfang Oktober abgeschlossen sein.

Videoclips im Teams-Chat

Videoclips sind eine neue Art, mit kurzen Videos in Teams zu arbeiten und sich mit Kolleginnen und Kollegen zu verbinden. Nutzer können Videonachrichten im Chat auf allen Teams-Endpunkten aufnehmen, versenden und abspielen. Die Aufnahme ist auf allen Plattformen auf 1 Minute begrenzt.

Teams-Nutzer:innen können die Funktion sofort nutzen. Die Funktion ist standardmäßig aktiviert und kann über Messaging-Richtlinien konfiguriert werden.

Diese Nachricht ist mit der Microsoft 365 Roadmap ID 97158 verknüpft und wird bis Ende September fertiggestellt.

Neue Funktionen in Microsoft Whiteboard verfügbar

Microsoft Whiteboard hat kürzlich neue Funktionen eingeführt, die für dein Unternehmen verfügbar sind. Sie wurden im August 2022 vollständig eingeführt. Die folgenden Funktionen sind jetzt für Nutzer:innen verfügbar:

- Vorhandene Whiteboards in Teams-Besprechungen öffnen

- Anmerkungen in Teams-Besprechungen

- Zusammenarbeit mit Nutzern außerhalb deines Unternehmens in Teams-Besprechungen

- Text in Formen einfügen

- Haftnotizen in Raster einfügen und herausziehen

- Exportiere dein Whiteboard als PDF (derzeit nur im Windows Desktop Client verfügbar)

- Vorlagen sind in allen unterstützten Sprachen verfügbar

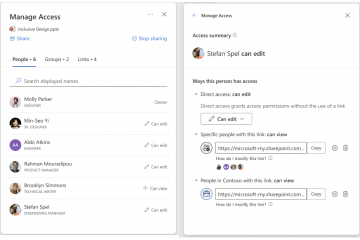

SharePoint Admin Center: Updates für Einstellungen zur Website-Erstellung

Mit diesem Update hast du mehr Kontrolle darüber, ob Benutzer:innen Websites in deiner Organisation erstellen können. Wir führen eine zusätzliche Kontrollebene ein, mit der du noch genauer bestimmen kannst, mit welchen Mechanismen Websites von Nutzern erstellt werden können.

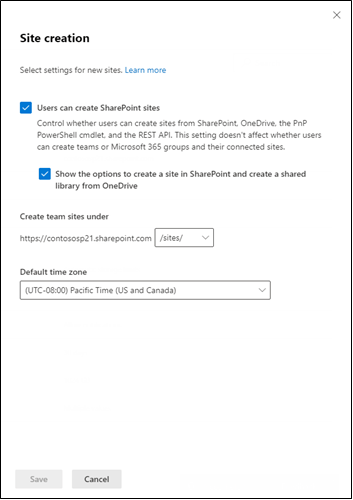

Bei der Konfiguration der Einstellungen für die Website-Erstellung gibt es eine neue Option, mit der du die Erstellung von Websites steuern kannst, zusätzlich zu der aktuellen Option, die Option zum Erstellen von Websites anzuzeigen. Diese wird in den Einstellungen für die Website-Erstellung im SharePoint Admin Center angezeigt.

In der Standardeinstellung sind beide Kontrollkästchen aktiviert, wie in der obigen Abbildung zu sehen ist.

Wenn du deine Einstellungen so angepasst hast, dass die Website-Erstellung in deinem Tenant deaktiviert ist, wird das Kontrollkästchen für die verschachtelte Ebene deaktiviert, während die oberste Ebene aktiviert bleibt.

Diese Meldung steht im Zusammenhang mit der Microsoft 365 Roadmap ID 93427 und wird Anfang Oktober abgeschlossen sein.

Outlook im Web – Aktualisierung der Speicherorte der Optionen zum Verfassen von Nachrichten

Outlook im Web aktualisiert die Position einiger Optionen zum Verfassen von Nachrichten, je nachdem, wie du Outlook verwendest.

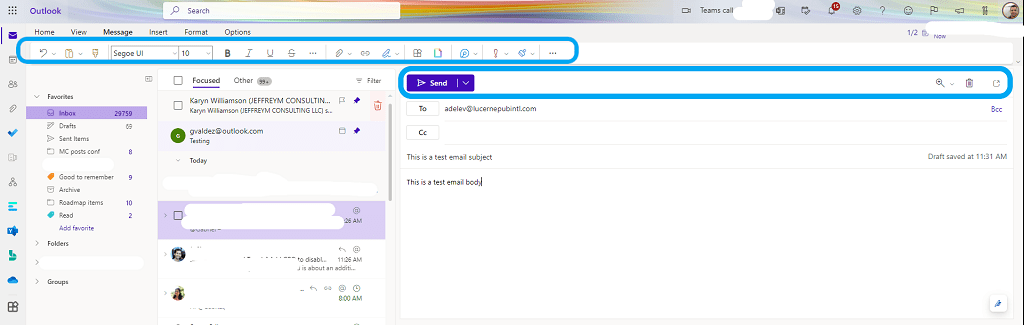

- Für alle Nutzer – Die Formatierungsleiste wird an den oberen Rand des Fensters zum Verfassen von Nachrichten verlegt, ähnlich wie das „Ribbon“, das du in anderen Microsoft-Anwendungen siehst.

- Für alle Nutzer:innen – Beim Verfassen einer neuen E-Mail befinden sich die Leisten „Senden“, „Verwerfen“ und „Formatieren“ jetzt oben im Erstellungsfenster.

- Für Nutzer:innen mit der Option „Neueste oben“ – Wenn du auf eine Nachricht antwortest, befinden sich die Schaltflächen „Senden“, „Verwerfen“ und die Formatierungsleiste oben im Erstellungsfenster.

Bisher befanden sich diese Schaltflächen und die Leiste am unteren Rand des Nachrichtenfensters.

Dieses Update sorgt dafür, dass sowohl das klassische als auch das neue Outlook für Windows eine ähnliche Benutzerfreundlichkeit aufweisen. Die Tastenkombination zum Senden einer E-Mail wird sich nicht ändern.

Die Nutzerinnen und Nutzer werden feststellen, dass einige Schaltflächen mit neuen Positionen aktualisiert wurden, um das Erlebnis in Outlook nahtloser zu gestalten.

Diese Nachricht steht im Zusammenhang mit der Microsoft 365 Roadmap ID 98114 und wird voraussichtlich bis Mitte Oktober abgeschlossen sein.

Nicht-native und hybride Yammer-Netzwerke werden aufgerüstet

Nicht-native und hybride Yammer-Netzwerke werden auf den Native Mode umgestellt, damit Benutzer, Gruppen und Inhalte mit ihren Gegenstücken in Azure Active Directory und Microsoft 365 kompatibel sind und ihnen zugeordnet werden können. Der Native Mode bietet noch weitere Vorteile, wie z.B. die Möglichkeit, Live Events in jeder Yammer Community zu veranstalten und die Dateiverwaltung über SharePoint zu vereinfachen. Vor allem aber unterstützt der Native Mode eDiscovery über das Microsoft Purview Compliance-Portal, so dass deine Organisation sicher in deinem Yammer-Netzwerk zusammenarbeiten kann. 90 % der Yammer-Netzwerke arbeiten heute im Native Mode.

Du verlierst den Zugriff auf die folgenden Funktionen:

- Gäste auf Netzwerkebene

- E-Mail-Sperrlisten

- Geheime Gruppen

Wenn deine Organisation über aktive Gastnutzer verfügt, kann die B2B-Gastfunktion von Azure Active Directory für Gäste genutzt werden, die sich in derselben Region wie das Yammer-Netzwerk befinden (US-Gäste für US-Netzwerke; EU-Gäste für EU-Netzwerke). Die Gäste müssen erneut in dein Netzwerk eingeladen werden.

Wenn deine Organisation derzeit eine E-Mail-Sperrliste verwendet, um den Zugang zu deinem Yammer-Netzwerk zu verwalten, kannst du den Zugang weiterhin über das Azure Active Directory Portal verwalten. Weitere Informationen findest du unter Ausschalten des Yammer-Zugriffs für Office 365-Nutzer und Verwalten von Yammer-Lizenzen in Office 365.

Diese Funktionen sind nur für Netzwerke im nativen Modus verfügbar. Es gibt keine Funktion, die geheimen Gruppen in Microsoft 365 entspricht; alle Gruppen müssen öffentlich oder privat sein.

Als Teil des Migrationsprozesses wird das Yammer-Administratorkonto zu allen Gruppen im Netzwerk hinzugefügt, und Dateien können umbenannt werden.

Microsoft wird am 01. Dezember 2022 mit der Migration der Netzwerke beginnen und die Upgrades bis Oktober 2023 fortsetzen. Der Prozess wird mit kleineren Netzwerken beginnen. Wenn du den Zeitpunkt deines Upgrades selbst bestimmen möchtest, kannst du den Prozess jederzeit selbst einleiten, indem du die Seite Microsoft 365 Native Mode auf den Netzwerkverwaltungsseiten von Yammer besuchst.

Microsoft Purview | Records Management: Auslösen eines Power Automate Ablaufs am Ende der Aufbewahrungsfrist (Vorschau)

Um eine größere Prozessflexibilität zu bieten, haben wir Microsoft Purview Records Management mit Power Automate integriert. Compliance-Administrator:innen können nun Aufbewahrungsetiketten erstellen und einen Power Automate-Flow auswählen, der ausgeführt wird, wenn ein mit diesem Etikett versehenes Objekt in SharePoint, OneDrive und Exchange abläuft.

Sobald diese Funktion eingeführt ist, können Records Management-Administrator:innen in deinem Unternehmen benutzerdefinierte Workflows ausführen, die sie in Power Automate erstellt haben, nachdem die Inhalte in SharePoint, OneDrive und Exchange das Ende der Aufbewahrungsfrist erreicht haben.

Aufbewahrungsetiketten, die bereits in Records Management erstellt wurden, bleiben davon unbeeinflusst. Die Aufbewahrungseinstellungen im Assistenten zur Erstellung von Aufbewahrungsetiketten werden nicht geändert. Zusätzlich zu den aktuellen Label-Aktionen im Assistenten zur Erstellung von Aufbewahrungsetiketten können Administrator:innen einen bereits existierenden Ablauf aus der Power Automate-Lösung auswählen, der nach Ablauf der Aufbewahrungsfrist ausgelöst wird.

Diese Meldung steht im Zusammenhang mit der Microsoft 365 Roadmap ID 88816 und wird voraussichtlich bis Mitte Oktober abgeschlossen sein.

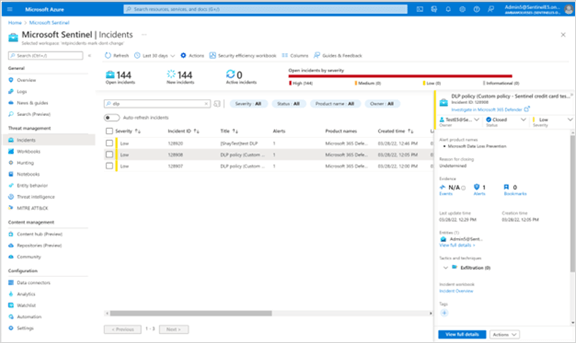

Microsoft Purview Data Loss Prevention: Vorfallmanagement im Microsoft 365 Defender Portal (GA)

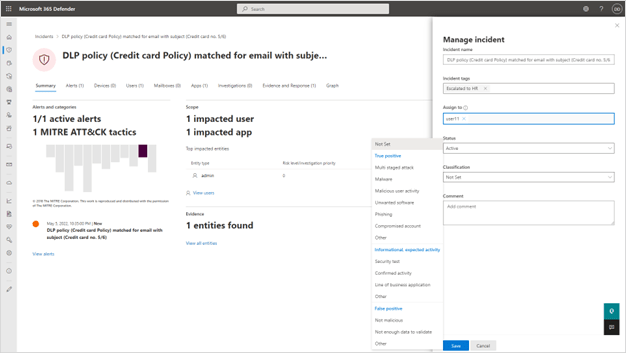

Microsoft führt ein neues, einheitliches Vorfallsmanagement für Microsoft Purview Data Loss Prevention (DLP) im Microsoft 365 Defender-Portal sowie eine native Integration mit Microsoft Sentinel über den Microsoft 365 Defender-Konnektor in Sentinel ein, das derzeit in der öffentlichen Vorschau (MC387638) verfügbar ist.

Diese Funktion bietet ein neues und umfassendes DLP-Untersuchungserlebnis, das im Microsoft 365 Defender-Portal integriert ist und eine einheitliche Ansicht für das Vorfallsmanagement bietet. Administrator:innen können außerdem alle DLP-Vorfälle, Warnungen und die zugrunde liegenden Audit-Aktivitäten in Sentinel importieren, um die Korrelation, Erkennung und Untersuchung auf zusätzliche Microsoft- und Nicht-Microsoft-Datenquellen auszudehnen und die automatisierten Orchestrierungsabläufe mit den nativen SOAR-Funktionen zu erweitern. Diese Funktionen werden bald allgemein verfügbar sein:

- Anzeige aller DLP-Warnungen, die in der Microsoft 365 Defender-Warteschlange als Vorfälle gruppiert sind

- Anzeige intelligenter, lösungsübergreifender (DLP-Microsoft Defender for Endpoint, DLP-Microsoft Defender for Office 365) und lösungsinterner (DLP-DLP) korrelierter Warnmeldungen in einem einzigen Vorfall

- Suche nach Compliance-Protokollen zusammen mit der Sicherheit unter Advanced Hunting

- Sofortige administrative Abhilfemaßnahmen für Benutzer:innen (z. B. als gefährdet markieren, Anmeldung erforderlich), Dateien (z. B. Sensibilitätskennzeichnung, Aufbewahrungskennzeichnung, Freigabe aufheben) und Geräte

- Zuordnen von benutzerdefinierten Tags zu DLP-Vorfällen und Filtern nach diesen Tags

- Filterung der einheitlichen Warteschlange für Vorfälle nach Name der DLP-Richtlinie, Tag, Datum, Dienstquelle, Status des Vorfalls oder Benutzer

- Nutzung des Microsoft 365 Defender Connectors in Sentinel, um DLP-Vorfälle zur Untersuchung und Behebung in Sentinel zu übernehmen

Bitte beachte, dass das Dashboard für DLP-Warnungen im Microsoft Purview Compliance-Portal weiterhin wie erwartet funktioniert.

Diese Meldung steht im Zusammenhang mit der Microsoft 365 Roadmap ID 93322 und wird voraussichtlich bis Mitte Oktober abgeschlossen sein.

Microsoft Purview Data Loss Prevention: Entkopplung von Benutzerbenachrichtigungen und Richtlinienhinweisen

In Kürze aktualisiert Microsoft die Konfigurationsoptionen für Microsoft Purview Data Loss Prevention (DLP)-Richtlinien für Exchange Online, um eine genauere Kontrolle darüber zu ermöglichen, wie Benachrichtigungen und Richtlinientipps angezeigt werden.

Wenn du eine DLP-Richtlinie erstellst, kannst du Benutzerbenachrichtigungen aktivieren. Wenn Benutzerbenachrichtigungen aktiviert sind, sendet Microsoft 365 sowohl E-Mail-Benachrichtigungen als auch Richtlinienhinweise. Du kannst festlegen, an wen die Benachrichtigungs-E-Mails gesendet werden, sowie den E-Mail-Text und den Text der Richtlinienhinweise.

Mit dieser Änderung hast du mehr Kontrolle über das Verhalten, wenn du diese Benachrichtigungen aktivierst. Du kannst sie auf eine der folgenden Konfigurationen einstellen:

- Keine Richtlinienhinweise oder Benutzerbenachrichtigungen

- Nur Richtlinientipps

- Nur Benutzerbenachrichtigungen

- Sowohl Benutzerbenachrichtigungen als auch Richtlinientipps

Diese Meldung steht in Verbindung mit der Microsoft 365 Roadmap ID 93429 und wird voraussichtlich Mitte Oktober abgeschlossen sein.

Microsoft Purview | DLP: Selbstdiagnose-Tool für SharePoint- und OneDrive-Richtlinien – Test-DlpPolicies (Vorschau)

In Kürze stellt Microsoft ein neues Diagnosetool vor, mit dem du die Funktionalität deiner Microsoft Data Loss Prevention (DLP) Regeln und Richtlinien für SharePoint Online und OneDrive for Business testen kannst.

Mit diesem Preview-Update können Administrator:innen mit einem neuen Cmdlet (Test-DlpPolicies) ein Selbstdiagnosetool nutzen, um DLP-Richtlinien mit SharePoint-Inhalten zu testen und festzustellen, ob die Richtlinien wie erwartet funktionieren. Im Testmodus werden die DLP-Richtlinien auf die angegebene Datei in SharePoint angewendet, und eine E-Mail mit den Ergebnissen wird erstellt und an den Administrator gesendet.

Diese Nachricht steht im Zusammenhang mit der Microsoft 365 Roadmap ID 98928 und wird voraussichtlich bis Mitte Oktober fertiggestellt sein.

Informationsschutz: Granulare Richtlinien für den bedingten Zugriff auf SharePoint Online-Sites über Sensibilitätskennzeichnungen anwenden

Mit diesem Update können Administrator:innen Richtlinien für den bedingten Zugriff und zugehörige Sensibilitätskennzeichnungen verwenden, um eine zusätzliche Benutzerauthentifizierung für den Zugriff auf sensible SharePoint-Sites zu verlangen, wenn der Kontext der Benutzer:innen nicht den Anforderungen der Site entspricht.

Es kann sein, dass du eine zusätzliche Authentifizierung für den Zugriff auf bestimmte sensible Websites benötigst. Wenn ein Benutzer beispielsweise eine hochsensible Seite mit der Kennzeichnung „Vertraulich“ besucht, möchtest du vielleicht eine erweiterte Authentifizierung mit granularen Richtlinien wie der Multi-Faktor-Authentifizierung (MFA) erzwingen, wenn der Kontext der Benutzer:innen die Zugriffsanforderungen der Seite nicht erfüllt.

Mit dieser Version kannst du in Azure Active Directory (Azure AD) Authentifizierungskontexte mit bedingtem Zugriff erstellen, die auf die Sicherheitslage deines Unternehmens zugeschnitten sind.

Diese Authentifizierungskontexte kannst du dann im Microsoft Purview Compliance Portal > Informationsschutz mit Sensibilitätskennzeichnungen verknüpfen. Zum Beispiel:

- Ein niedriger Authentifizierungskontext erfordert eine Einzelfaktor-Authentifizierung; diese kann mit dem Sensitivitätslabel „Allgemein“ verknüpft werden.

- Ein hoher Authentifizierungskontext erfordert MFA, wie z. B. die einmalige Überprüfung des Passcodes und/oder die IP-Netzwerk-Standortrichtlinie. Dieser Authentifizierungskontext kann mit dem Sensibilitätslabel „Vertraulich“ verknüpft werden.

Sobald eine Administrator:in das Sensibilitätslabel mit dem Authentifizierungskontext konfiguriert hat, werden bei der Anwendung eines Sensibilitätslabels durch einen Nutzer die zugehörigen granularen kontextbezogenen und bedingten Richtlinien automatisch durchgesetzt.

Diese Meldung steht in Verbindung mit den Microsoft 365 Roadmap IDs 82115, 82163 und 85979 und wird voraussichtlich Ende November abgeschlossen sein.

Good to know

Diese News haben kosmetische oder geringfügige Auswirkungen.

Erinnerung – Verbesserte Antimalware-Engine-Funktionen für Linux: Validieren, um kontinuierlichen Schutz zu gewährleisten

Vor ein paar Monaten hat Microsoft die allgemeine Verfügbarkeit und schrittweise Einführung der verbesserten Anti-Malware-Engine für Linux und macOS angekündigt.

Die neue Engine ist bereits auf Tausenden von Systemen im Einsatz und läuft erfolgreich! Du kannst überprüfen, ob du die verbesserte Engine verwendest, indem du die engine_version in der Ausgabe von „mdatp health“ überprüfst. Wenn die engine_version mit „1.x“ beginnt, bist du bereits auf der neuen Version.

Zur Erinnerung: Um sicherzustellen, dass der Cloud-Schutz von Microsoft Defender Antivirus mit der neuen Engine richtig funktioniert, muss dein Sicherheits-/IT-Team deine Netzwerk-/Proxy-/Interneteinstellungen so konfigurieren, dass Verbindungen zwischen deinen Endpunkten und bestimmten Microsoft-URLs zugelassen werden. Um die neuen Verbesserungen der Anti-Malware-Engine von Microsoft Defender for Endpoint on Linux und macOS zu unterstützen, musst du innerhalb des Proxy-Ökosystems in deiner Umgebung die folgenden URL-Endpunkte zulassen:

- go.microsoft.com

- definitionupdates.microsoft.com

- https://www.microsoft.com/security/encyclopedia/adlpackages.aspx

- *.wdcp.microsoft.com

- *.wd.microsoft.com

Bitte beachte, dass der Zugriff auf diese URLs erforderlich ist, um einen unterbrechungsfreien Schutz durch die Cloud auf deinen Linux- und macOS-Systemen hinter einem Proxy zu gewährleisten. Unternehmen, die den Zugriff auf die oben genannten URLs nicht zulassen, können die für einen wirksamen Anti-Malware-Schutz erforderlichen Updates der Bedrohungsdefinitionen nicht herunterladen.

Weitere Informationen findest du in der Microsoft Dokumentation und auch in ihrem Blog.

Hinweis: Es besteht kein Handlungsbedarf, wenn die oben genannten Schritte aufgrund unserer Ankündigungen und früheren Mitteilungen bereits unternommen wurden.

Mindestanforderungen an die Version, um einen reibungslosen Übergang zu ermöglichen:

- Die Mindestversionsnummer von Microsoft Defender für Endpoint muss 101.62.64 Feb 2022 sein. Microsoft empfiehlt jedoch, auf die neueste und beste Version zu aktualisieren, die zum Zeitpunkt der Umstellung verfügbar ist, um die neuesten Funktionen nutzen zu können.

- Kurz nach Beginn der Migration erhalten Versionen, die älter als 101.62.64 sind, keine Schutz-Updates mehr.

0 Kommentare